Как человек, который уже много лет путешествует по миру криптовалют, я могу засвидетельствовать, что мошенничество с Lainchain является ярким напоминанием о постоянно развивающемся ландшафте цифровых финансов. Это все равно, что идти по лесу, полному многообещающих тропинок, и наткнуться на волка в овечьей шкуре — точнее, на мошенническую платформу, маскирующуюся под легальную.

💸 Если твой портфель замерз, ФинБолт растопит его лучшими советами – действуй, пока рынок не остыл окончательно!

Присоединиться в TelegramСможете ли вы идентифицировать схему фишинга, если она появится во время вашего предстоящего собрания? Узнайте, как обман Lainchain застал врасплох профессионалов в Париже.

Оглавление

Крипто-ловушка в Париже

Вечером 3 декабря в парижском кафе «Оз» прошел митинг независимых рабочих. Это мероприятие собрало профессионалов из разных областей для общения и обмена мыслями. Одним из таких участников был Скотт Хорлачер, опытный инженер-программист и дизайнер.

Вечер развернулся неожиданно: на сцене появились два разных персонажа. Один был безупречно одет и представился как юрист, занимающийся бизнес-аспектами, а другой, более молодой и грубоватый парень, представился Лео, разработчиком. Они оба объявили себя представителями новой платформы обмена криптовалютами, известной как Lainchain.

Разговор Хорлахера с ними начался непринужденно, поскольку они говорили по-французски. По словам Скотта, разработчик назвал себя Лео и упомянул, что Lainchain — это приложение Python Flask. Однако ответы на технические запросы Скотта показались подозрительными.

Я попросил его подробно рассказать о процессе обработки транзакций и их расчета на вашей бирже или платформе.

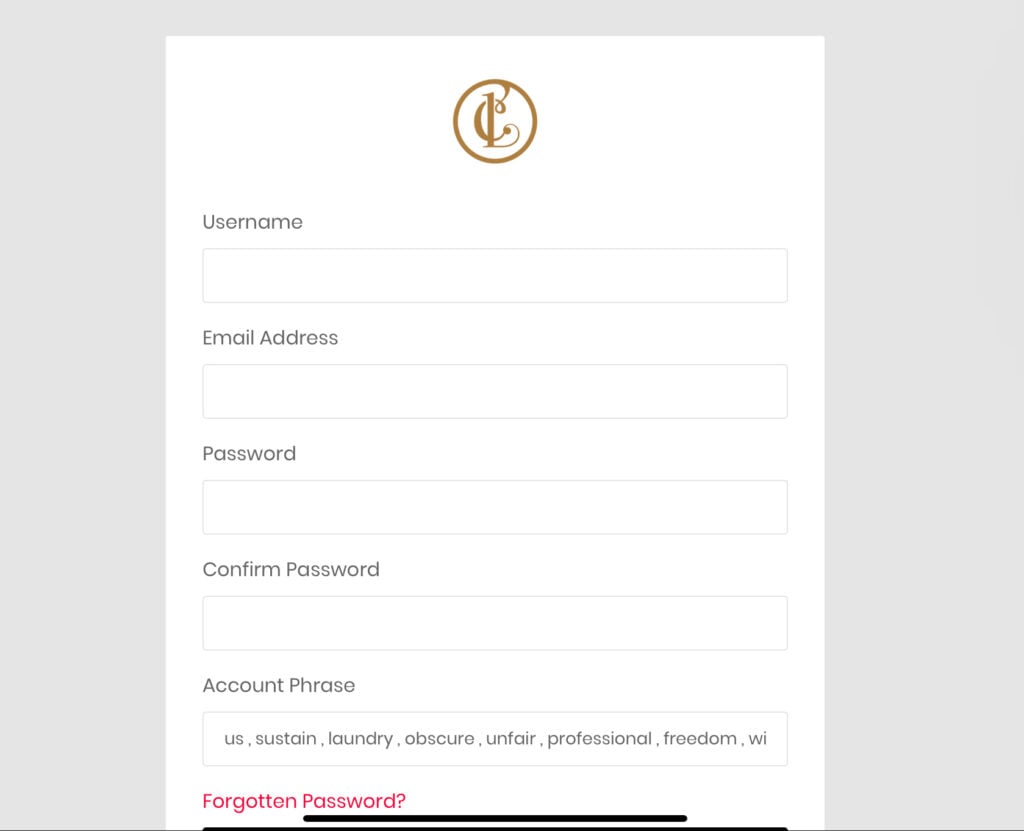

Создатель Lainchain ответил: «Просто свяжите свою MetaMask и отправьте ее напрямую». В этот момент сомнения Хорлахера усилились. После посещения Lainchain.com проблема стала ему ясна. «Я подвел курсор к разделу регистрации, — объяснил он, — и тогда я начал подозревать, о боже, это может быть мошенничество.

На странице регистрации есть встроенный генератор семян кошелька. Это говорит о том, что платформа обрабатывает ваши закрытые ключи, что в любой момент представляет серьезную угрозу безопасности. Создавать такую систему разработчикам кажется либо некомпетентностью, либо нечестностью. Учитывая обстоятельства, более вероятно, что они затеяли мошенничество.

После обсуждения проблемы с парой их уверенность в себе начала ослабевать. Вскоре после этого они покинули собрание, в результате чего Хорлахеру и другим пришлось раскрыть обман, предупредив также других присутствовавших.

Чтобы раскрыть правду об этом сомнительном событии, crypto.news сотрудничал с AMLBot, компанией, специализирующейся на расследованиях соответствия и блокчейна. Результатом стало обширное расследование, которое в конечном итоге выявило, что Lainchain — это не что иное, как умело спланированная фишинговая схема.

В этой статье мы углубимся в выводы, сделанные в результате расследования, объясним методы мошенничества, выявим ключевые тревожные сигналы, которые следует выявить, и, что особенно важно, предложим стратегии, позволяющие оставаться в безопасности и избегать таких обманных тактик в долгосрочной перспективе.

Понимание фишинговых атак и их разновидностей

Прежде чем углубляться в проблему Lainchain, важно понять, какие типы фишинговых атак существуют и как они нацелены на жертв, особенно в финансовом и криптографическом секторах.

Фишинговые мошенничества используют обман, чтобы убедить людей неосознанно раскрыть конфиденциальные данные, такие как пароли, фразы восстановления или данные цифрового кошелька. Вместо прямого взлома фишинг в первую очередь основан на манипулировании человеческой психологией, превращая ничего не подозревающих жертв в соучастников их собственной эксплуатации.

В 2023 году исследование Statista показало, что почти четверть (27,32%) всех глобальных кибератак были финансовыми фишинговыми атаками. Это снижение по сравнению с 36,3%, зарегистрированными в 2022 году, и значительное снижение по сравнению с 41,8%, зарегистрированными в 2021 году.

Кроме того, в 2023 году Центр рассмотрения жалоб на интернет-преступления Федерального бюро расследований получил более 69 000 сообщений о финансовом мошенничестве, связанном с криптовалютой. По оценкам, общие потери превысили ошеломляющие 5,6 миллиарда долларов, что затронуло такие цифровые активы, как Биткойн (BTC), Эфириум (ETH) и Tether (USDT).

Фишинговые атаки часто принимают следующие формы:

- Фишинг по электронной почте. Общие электронные письма выдают себя за доверенные организации, например биржи, побуждая пользователей переходить по вредоносным ссылкам или делиться данными для входа.

- Целевой фишинг. Целенаправленные мошенники персонализируют сообщения на основе конкретных жертв, часто выдавая себя за членов команды или партнеров, чтобы установить доверие.

- Клон-фишинг. Поддельные веб-сайты или приложения, такие как Lainchain, имитируют настоящие, вынуждая пользователей ввести свои учетные данные или подключить кошельки.

- Фишинг в социальных сетях. Мошенники на таких платформах, как Telegram или Twitter, выдают себя за влиятельных лиц, сотрудников службы поддержки или представителей проектов, соблазняя жертв фальшивыми подарками или инвестиционными предложениями.

- Фишинг с использованием вредоносного ПО. Вредоносные приложения или ссылки заражают устройства, перехватывая конфиденциальные данные, такие как начальные фразы, закрытые ключи и учетные данные.

Крипто-фишинг представляет собой значительный риск из-за постоянного характера транзакций блокчейна: как только деньги отправлены, они исчезают навсегда. Знание этих методов может помочь вам избежать их.

Обращение внимания на потенциальные опасности и использование фундаментальных мер безопасности, таких как двухэтапная проверка и проверка надежности источников, являются важными действиями для защиты ваших онлайн-имуществ.

Как работает мошенничество

Будучи криптоинвестором, меня изначально привлекла Lainchain, поскольку я полагал, что это законная биржа. Однако при ближайшем рассмотрении я обнаружил некоторые фундаментальные проблемы, которые выявили его сомнительную природу. Интерфейс платформы был разочаровывающе дилетантским, его базовый дизайн резко контрастировал с высокими обещаниями. Это несоответствие между утверждениями и реальностью заставило меня усомниться в честности Lainchain.

Обман начался, когда пользователей попросили (что казалось обычным шагом) связать свои кошельки MetaMask для использования сервисов платформы. Связывание кошельков часто является частью приложений блокчейна, но Lainchain неправильно использовал этот процесс. Вместо стандартного всплывающего окна авторизации они просили пользователей ввести свои начальные фразы — чего не сделает ни одна законная платформа, что вызывает опасения, что это может быть фишинговым мошенничеством.

Исследователи отметили, что эта стратегия успешно дала мошенникам контроль над цифровыми кошельками пользователей. Имея приватные ключи, злоумышленники могли перемещать средства по своему желанию, не будучи замеченными и не подвергаясь препятствиям.

Вместо простого воровства Lainchain использовала тонкую психологическую тактику для расширения своей эксплуатации. Его жертв привлекли предложения исключительно высоких доходов, и их убедили добавить больше средств, чтобы якобы максимизировать свой потенциал.

Когда люди пытались вывести свои средства, они сталкивались с искусственными препятствиями, такими как запросы на «комиссию за обработку» или «расходы на аутентификацию», которые были просто предназначены для перевода от них дополнительных средств.

Расследование также показало, что Lainchain собирала личные данные во время регистрации, включая адреса электронной почты и данные связанного кошелька. Эта информация, вероятно, в дальнейшем монетизировалась, продавалась на торговых площадках даркнета и использовалась для фишинговых кампаний или других форм кражи личных данных.

Результаты технического расследования

Следователи, используя методы разведки с открытым исходным кодом, предоставленные AMLBot, успешно распутали мошенническую деятельность, осуществляемую Lainchain. Значительный прогресс был достигнут, когда они тщательно изучили информацию, связанную с регистрацией домена lainchain.com.

Домен был создан с использованием HOSTINGER, бюджетного регистратора, которым часто злоупотребляют мошенники, а параметры конфиденциальности были выбраны для сокрытия личности владельца.

Тайна, окружающая личность этой операции, типична для киберпреступной деятельности. Этот домен был зарегистрирован 30 января 2023 года и последний раз обновлялся 30 октября 2024 года. График этого домена предполагает длительный период, в течение которого потенциальные жертвы могут стать жертвами мошенничества.

При более внимательном рассмотрении выяснилось, что сайт расположен на серверах, расположенных в Хельсинки, Финляндия, под управлением Hetzner Online GmbH, известного поставщика услуг хостинга, известного своей приверженностью конфиденциальности и доступности. Однако к этим видам услуг часто обращаются люди с сомнительными намерениями.

Кроме того, следователи обнаружили, что Lainchain действовала не изолированно, а была связана с другими мошенническими системами, такими как Rawkchain и Staxeblock. Судя по всему, эти платформы были созданы с использованием очень похожих базовых программных структур.

В HTML-коде сайта Lainchain можно найти замечания, прямо указывающие на Rawkchain, указывающие на то, что это были копии. Этот метод позволял мошенникам менять свою личность и перезапускаться под новым именем, когда их поймали, тем самым еще больше обманывая пользователей.

Проверка SSL-сертификатов связала Lainchain с сомнительным доменом Finalsolutions.com.pk, что предполагает наличие потенциально более крупной сети для таких видов деятельности, как фишинг или отмывание незаконных средств. Кроме того, анализ обратного поиска IP-адресов и данных DNS выявил общие серверы с другими подозрительными веб-сайтами, что позволяет предположить, что он в значительной степени зависит от недорогого хостинга и минимального обслуживания.

Следователи обнаружили, что Lainchain функционировала как мошенническая схема, которая предлагала большую прибыль при минимизации затрат, использовании анонимности и технических лазеек для целевых пользователей.

Фальшивые личности и социальная инженерия

Как аналитик, одним из аспектов, который вызвал у меня серьезную обеспокоенность по поводу операции Lainchain, было их стратегическое использование украденных личных данных и фальсифицированной социальной проверки. Эта тактика была разработана, чтобы создать ощущение доверия и заманить ничего не подозревающих участников в аферу.

Как сообщили следователи, на официальном сайте Lainchain были представлены фотографии людей, утверждавших, что они являются членами команды, менеджерами и первопроходцами, сопровождаемые громкими должностями и подробной карьерной историей.

С другой стороны, выяснилось, что многочисленные изображения, использованные в схеме, на самом деле были без разрешения взяты из публичных событий блокчейна и личных аккаунтов в социальных сетях. Затем мошенники лживо представили этих ничего не подозревающих людей как членов исполнительной команды Lainchain.

Одним из примечательных случаев было использование знакомого лица, принадлежащего российскому политику, для создания фальшивой личности руководителя. Дополнительные изображения, первоначально связанные с разными экспертами в различных областях, были объединены с поддельными описаниями, чтобы усилить видимость подлинности и достоверности.

Помимо сайта, нечестность распространилась на различные платформы, такие как Trustpilot. Там компания Lainchain представила бесчисленное количество положительных отзывов, подчеркнув ее интуитивно понятный дизайн, строгие меры безопасности и потенциал получения прибыли.

Оказалось, что при более внимательном рассмотрении эти отзывы оказались сфабрикованными. Судя по всему, они исходили из недавно созданных или сомнительных сообщений. Примечательно, что во многих из этих профилей в прошлом наблюдалась тенденция проверки мошеннических систем, включая Rawkchain и Staxeblock.

Будучи криптоинвестором, я невольно оказался в ловушке обманчивой паутины. Умное сочетание неправильно используемых личностей, фальшивых онлайн-персон и ярких, но неправдивых подтверждений создало заманчивый фасад, который заставил меня довериться платформе. К сожалению, это ложное чувство безопасности сделало меня уязвимым перед потенциальными финансовыми потерями и продолжающимися манипуляциями.

Анализ Telegram и социальных сетей

Привлекательная конфиденциальность и удобство использования Telegram сделали его популярным местом среди криптосообществ, но, к сожалению, он также стал отличным местом для мошеннической деятельности, такой как Lainchain. Выяснилось, что Telegram сыграл решающую роль в схеме, выступая в качестве основного центра рекламы мошеннической платформы и взаимодействия с жертвами.

В секретном онлайн-сообществе люди, выдававшие себя за дружелюбных администраторов по имени Arin_lainchain и DanbenSpencer, обманывали других. Они размещали рекламу и направляли пользователей к фальшивым агентам по обслуживанию клиентов.

Непреднамеренная ошибка выявила еще один важный аккаунт, известный как Lucifer3971, который следователи связали с незаконной деятельностью на черном рынке, такой как продажа украденных данных. В отличие от других учетных записей, которые остались неиспользованными, Lucifer3971 продолжал действовать, предлагая важную информацию.

Внутри своего круга мошенники умело создавали впечатление подлинности, создавая фальшивые профили, имитирующие действия. Эти вымышленные профили будут задавать вопросы, публиковать восторженные отзывы и рассказывать о несуществующих уходах, и все это направлено на то, чтобы группа выглядела надежной. Администраторы групп приветствовали новичков заранее написанными сообщениями и публиковали сфабрикованные истории об успехах, чтобы привлечь больше жертв.

Вместо того, чтобы ограничиваться Telegram, схема распространилась на другие платформы, такие как Facebook и Twitter. На Facebook мошенники проникли в сообщества криптовалют и фрилансеров, используя поддельные личности, чтобы поддержать Lainchain. Между тем, в Твиттере они использовали ботов и ложные отзывы, чтобы повысить эффективность своих сообщений, создавая впечатление достоверности и надежности.

Утечки данных и активность в даркнете

Проще говоря, мошенничество Lainchain не ограничивалось кражей денег; он также преследовал частную информацию жертв с целью получения дополнительной прибыли. Было обнаружено, что эти конфиденциальные данные были направлены на массовые утечки данных и впоследствии проданы на черных рынках, скрытых в глубокой сети.

Важным узлом, подключенным к этой системе, была база данных, известная как naz.api, печально известная хранением украденной пользовательской информации, полученной с помощью фишинга, атак вредоносного программного обеспечения и использования уязвимостей веб-браузера.

Расследование naz.api выявило несколько взломанных записей, связанных с Lainchain, включая адреса электронной почты, контактные номера, пароли и другие конфиденциальные данные.

Расследование также выявило воровские журналы, связанные с Lainchain. Эти журналы, широко продаваемые в темной сети, содержали подробные снимки сеансов браузера жертв, включая сохраненные учетные данные, данные автозаполнения и снимки экрана порталов входа.

Кроме того, тревожит то, что эти журналы относились не только к Lainchain; они включали данные предыдущих мошеннических предприятий, таких как Rawkchain и Staxeblock. Эта информация была накоплена в обширной сети, что позволяет предположить историю украденных данных.

Защитите себя в криптопространстве

Мошенничество с Lainchain подчеркивает растущую угрозу со стороны поддельных платформ, предназначенных для имитации законных операций и нацеленных на тех, кто не знаком с криптосистемами. Хотя подобные мошенничества разоблачаются, бесчисленное множество других действуют незамеченными, крадя миллионы у ничего не подозревающих пользователей.

Обеспечение безопасности начинается с понимания того, как работает это мошенничество. Мошенники часто запрашивают начальные фразы или обманом заставляют пользователей подключить свои кошельки к вредоносным платформам. Слава Демчук, генеральный директор AMLBot, объяснил риски:

Привязка вашего цифрового кошелька к сомнительному сервису может случайно дать рискованным программам разрешение забрать ваши деньги без вашего ведома. Не забудьте тщательно изучить детали каждой транзакции, прежде чем подтверждать их. Если платформа кажется подозрительной или ей не доверяют, зачастую разумнее избегать с ней дел.

Часто используемый трюк — установка мошеннических приложений-кошельков, содержащих вредоносное программное обеспечение для кражи конфиденциальных данных. Демчук советует быть бдительными при загрузке приложений.

При загрузке придерживайтесь проверенных поставщиков приложений и всегда проверяйте отзывы пользователей для проверки надежности. Обновление антивирусной программы обеспечивает дополнительную защиту от потенциальных угроз.

Он также посоветовал скептически подходить к оценке платформ:

Обратите внимание на предупреждающие знаки, такие как неопознанные или неподтвержденные группы, отсутствие квалификации или неточности в их утверждениях. Если что-то кажется подозрительным, найдите время и расследуйте более тщательно. Обычно разумно отдавать приоритет безопасности над потенциальными рисками для ваших ресурсов.

Не менее важно сообщать о мошенничестве. Сотрудничество между пользователями, разработчиками и регулирующими органами имеет важное значение для защиты криптоэкосистемы. Оставаясь в курсе и проявляя инициативу, вы не только защищаете отдельные активы, но и укрепляете более широкое криптосообщество против этих угроз.

Смотрите также

- Будущее эфириума: прогнозы цены на криптовалюту ETH

- Улица Уолл-Стрит в стране чудес: на Bybit вы можете торговать акциями США, нефтью и, возможно, немного магией

- Будущее Treasure: прогнозы цены на криптовалюту MAGIC

- Прогноз курса: доллар к венесуэльскому боливару

- Пользователи Bybit паникуют из-за падения стоимости токена $PAWS — наступает хаос!

- Будущее Hedera: прогнозы цены на криптовалюту HBAR

- Прогноз курса: доллар

- SEC отказалась от иска о «ценных бумагах криптовалюты» в иске Binance

- Будущее Worldcoin: прогнозы цены на криптовалюту WLD

- Будущее Banana Gun: прогнозы цены на криптовалюту BANANA

2024-12-19 19:25